Systemanforderungen und Überlegungen zur Installation von Space

Einführung

Dieser Abschnitt enthält technische Informationen zur Installation der "ProAccess Space"-Software ("Space" im Folgenden), wie z. B. Systemanforderungen, Konnektivitätsaspekte usw. Es richtet sich an fortgeschrittene Anwender (wie Salto-Partner, die mit IT-Teams zusammenarbeiten), die sich mit dem Software-Installationsprozess befassen müssen.

Sie sollten diesen Abschnitt des Benutzerhandbuchs lesen, bevor Sie mit der Installation beginnen.

Übersicht

Space ist eine Zutrittskontrollsoftware, die von Salto entwickelt und produziert wird, um elektronische Zutrittspunkte zu verwalten, die von Salto hergestellt werden, wie z. B. elektronische Beschläge, Zylinder, sowie Online-IP- und Funk-Türkomponenten.

Im nachstehenden Diagramm ist ein grundlegendes Schema des Space-Zutrittskontrollsystems dargestellt, in dem die folgenden Hauptkomponenten zu sehen sind: der Space-Server, die Client-Computer und die Salto-Peripherie- und Türkomponenten.

System-Überblick

Symbole der Netzwerk-Komponenten

| Symbol | Beschreibung |

|---|---|

Space-Server | Enthält den Space-Dienst und die SQL-Datenbank (SQL DB). Er verwaltet und steuert in Echtzeit alle Salto Online-Geräte, bspw. Online-Türen, die Funk-vernetzt(RF) betrieben werden. Er verarbeitet auch alle Anfragen der Space-Clients. |

Space-Client | Auf diesen laufen Client-Anwendungen, bspw. Space und die lokale IO-Brücke. |

Encoder | Encoder sind externe Geräte, die die Zutrittsdaten auf physischen Medien lesen und aktualisieren, sowie Zutrittsrechte auf diese schreiben. Encoder können per USB oder Ethernet verbunden werden. |

Türkomponente | Gewährt oder verweigert den Zutritt, abhängig von den Berechtigungen der präsentierten Medien. Diese Geräte können online oder offline und batteriebetrieben sein. Batteriebetriebene BLUEnet-fähige Türkomponenten sind mit einer Technologie ausgestattet, die diese online-fähig macht. Wenn diese Türkomponenten jedoch nicht mit einem Netzwerkgerät verbunden sind, müssen sie mittels PPD aktualisiert werden. Diese Türkomponenten werden im Space-System als "Standalone" bezeichnet. |

Tragbares Programmiergerät (PPD) | Übermittelt Informationen, wie die Identität oder Einstellungen an Türkomponenten. Diese Geräte können mit Türkomponenten über NFC oder per Kabel kommunizieren(abhängig von der eingesetzten Hardware). Sie für die Initialisierung und Aktualisierung von Offline-Türkomponenten genutzt. Siehe PPD für weitere Informationen. |

Steuerung | Ermöglicht Zutrittskontrolle in Echtzeit. Steuerungen werden vom Space-Server verwaltet und arbeiten gleichzeitig als Online-Tür und Medien-Updater. Steuerungen werden über den RS485-Bus mit Lesern verbunden. |

Gateway | Ein Gerät, das für Zugriffspunkte bestimmt ist, in denen eine Online-Anbindung erforderlich ist. Gateways verbinden elektronische Türkomponenten über Nodes und ermöglichen diesen Offline-Geräten so Online verbunden zu sein. Gateways arbeiten als Ende-Zu-Ende-verschlüsselte Schnittstelle zwischen den angebundenen Geräte einerseits und der Software andererseits. |

Nodes und Repeater | Hierbei handelt es sich um Nodes oder Repeater, die die nutzbare Entfernung zwischen Türkomponenten und dem Gateway erweitern. Ein Node muss per Kabel und RS485-Bus an ein Gateway angebunden werden, wohingegen Salto BLUEnet Repeater drahtlos kommunizieren. |

JustIN Cloud | Fungiert als Schnittstelle zwischen dem Space-Backend und den JustIN mobile Apps. |

JustIN App | Die Salto JustIN mobile App ermöglicht es Smartphones als Medien zu nutzen. Sie stellt sicher, dass Personen ihre Medien jederzeit und überall online erhalten können. |

Wichtiger Hinweis: Alle IP-Geräte (bspw. Steuerungen und Encoder) öffnen den UDP-Port 1100, um mit dem Space-Server zu kommunizieren(siehe auch Hinweise zu Kommunikationsanschlüssen und Netzwerkverbindungen).

Die folgenden Abschnitte erläutern detailliert die Hardwareanforderungen und Sicherheitsüberlegungen, die bei der Installation von Space auf dem Space-Server und den Clients zu beachten sind.

Space-Server

Der Space-Server stellt das Herzstück des Systems dar, da er sowohl die Salto-Datenbank als auch den Space-Dienst beherbergt.

Die Space-Datenbank enthält Daten zum Zutrittskontrollsystem der Anlage, wie z. B. Zutrittsrechte, Ereignislisten der Türkomponenten, Schließplan usw.

Derzeit werden als Backend-DB-System unterstützt: MS SQL-Server und MS LocalDB (siehe auch Hardware- und Systemanforderungen).

Der Space-Dienst ist dagegen ein Windows NT-Dienst, der für die .NET-Plattform entwickelt wurde. Er bietet die folgenden zwei Funktionen:

- Führt die Zutrittskontrolle durch die Verwaltung und Überwachung der Online-Salto-Geräte (sowohl Zugriffspunkte als auch SVN-Updater) durch.

- Teilt und verarbeitet Anfragen von Space-Clients und Integratoren.

Der Space-Dienst wird über ein Tool namens "ProAccess Space Configurator" konfiguriert.

Hardware- und Systemanforderungen

Wichtiger Hinweis zur SQL Server-Unterstützung: Microsoft SQL Server 2012 und 2014 werden in zukünftigen Versionen von Space aufgrund des Endes des offiziellen Supports von Microsoft für diese Versionen nicht mehr unterstützt. Darüber hinaus wird die LocalDB-Unterstützung zugunsten von SQL Server Express eingestellt.

Ab Space 6.13 (voraussichtlich verfügbar Ende Februar 2026) werden nur noch vollständige SQL Server Engines (einschließlich Express, Standard und Enterprise Editionen), ab SQL Server 2016 oder höher unterstützt.

Für bestehende Installationen: Wenn Sie derzeit SQL Server 2012/2014 oder LocalDB verwenden, planen Sie bitte den Umstieg auf SQL Server 2016 oder höher.

Für neue Installationen: Verwenden Sie nicht SQL Server 2012/2014 oder LocalDB. Verwenden Sie von Anfang an SQL Server 2016 oder höher.

Die Hardware- und Systemanforderungen für den Space Server sind wie folgt:

Unterstützte Betriebssysteme: Microsoft Windows 10, 11, Server 2016 oder höher. Sowohl 32-Bit- als auch 64-Bit-Versionen.

Datenbank1: Microsoft SQL Server 2012, 2014, 2016, 2017, 2019, 2022 und LocalDB. Alle Editionen, einschließlich "Express", werden unterstützt.

Beachten Sie auch die Systemanforderungen der verwendeten Datenbank. Die aktuellen Systemanforderungen für Microsoft SQL Server Express finden Sie unter folgendem Link: https://technet.microsoft.com/en-en/library/ms143506.aspx

Microsoft SQL Native Client 11.0 (wird standardmäßig durch den Space-Installer installiert).

Mindestanforderungen Hardware: Diese hängen maßgeblich von der Anzahl der IP-Geräte ab die durch Space verwaltet werden, bspw. Ethernet-Encodern, Gateways und CU42E0. Als Daumenregel gilt:

- Für Installationen mit weniger als 300 IP-Geräten ist eine dedizierte Maschine mit mindestens 2 virtuellen CPUs/physischen Kernen mit 2,5 GHz oder höher und 8 GB RAM erforderlich.

- Für Installationen mit 300 oder mehr IP-Geräten ist eine dedizierte Maschine mit mindestens 4 virtuellen CPUs/physischen Kernen mit 2,5 GHz oder höher und 16 GB RAM erforderlich.

In Cloud- und Virtualisierungsumgebungen wird die CPU-Kapazität in vCPUs (virtuelle CPUs) ausgedrückt. Eine vCPU entspricht oft einem Prozessor-Thread, während ein physischer Kern je nach zugrunde liegender Hardware und dem Einsatz von Technologien wie Hyper-Threading eine oder zwei vCPUs bereitstellen kann.

Darüber hinaus wird ein 1024×768 High-Color 32-Bit-Display (zum Arbeiten mit der GUI-Webanwendung über Browser) empfohlen.

.NET Framework 4.8.0 oder neuer (im Installationsprogramm enthalten).

Der benötigte Festplattenspeicher hängt von der Größe des Schließplans und der Archivierungsrichtlinie ab. Mindestens 5 GB werden empfohlen.

Namensauflösung(DNS): Space kann für die Kommunikation zwischen Geräten Namen(statt fester IP-Adressen) verwenden. In dieser Hinsicht zur korrekten Auflösung von Maschinennamen in die zugehörige IP-Adresse wird ein Systemnamensauflöser (wie z. B. ein Domain Name System oder DNS) benötigt.

Datum und Uhrzeit des Servers müssen korrekt konfiguriert sein, bevor die Space-Software gestartet wird. Andernfalls könnte die Leistung der Online-Geräte(wie z. B. Funk-Türkomponenten) negativ beeinflusst werden.

Erforderliche LDAP-Steuerelemente/Erweiterungen:

- Wenn Personen oder Anwender über das LDAP-Protokoll aus Ihrem Verzeichnisdienst(DS) in die Space-DB importiert werden sollen, stellen Sie sicher, dass die folgende LDAP-Steuerung\Erweiterung von Ihrem DS- oder LDAP-Server unterstützt wird: "1.2.840.113556.1.4.319". Beispielsweise unterstützt Microsoft Active Directory bekanntermaßen das angegebene LDAP-Steuerelement, wohingegen Oracle Directory Server Enterprise Edition (ODSEE) es nicht unterstützt.

Überlegungen zu virtuellen Maschinen

Prinzipiell kann der Space-Dienst(inkl. DB) auf virtuellen Maschinen installiert und ausgeführt werden. Dabei müssen aber folgende wichtige Punkte berücksichtigt werden:

- Stellen Sie sicher, dass genügend CPU- und RAM-Ressourcen zugewiesen sind. Unzureichende Ressourcen verursachen Latenz, die sich negativ auf die Interaktionen zwischen dem Space-Dienst und den Online-Steuerungen und Personen auswirkt.

- Falls Ihr Rechner mit mehr als einem physischen NIC (Network Interface Controller) ausgestattet ist, stellen Sie sicher, dass der gesamte IP-Verkehr von/zu der Space Software über den gleichen physischen NIC geht. Andernfalls kann es zu Kommunikationsproblemen mit Online-Geräten, wie z. B. CU50xx, kommen.

- Falls Kommunikationsprobleme zwischen dem Space Server und den Salto IP-Geräten auftreten und Sie Windows Server 2012 R2 verwenden, kann es helfen die VMQ (Virtual Machine Queue) Funktion auf NICs zu deaktivieren. Weitere Informationen finden Sie unter folgendem Link: https://docs.microsoft.com/en-us/troubleshoot/windows-server/networking/poor-network-performance-hyper-v-host-vm

Kommunikationsports und Konnektivität

Der Space-Dienst ist keine isolierte Software. Ganz im Gegenteil: Der Space-Dienst öffnet mehrere Ports für Drittanbieter-Systeme, die an der Anfrage von Zutrittskontrollressourcen und -Diensten interessiert sind (bspw. Hotel PMS). Umgekehrt baut der Space-Dienst auch Verbindungen zu Systemen von Drittanbietern auf, um bestimmte Daten oder Dienste von diesen zu beziehen(z. B. MS-SQL Server oder die Salto-Cloud).

Das untenstehende Diagramm zeigt alle vom Space-Dienst verwalteten Kommunikations-Ports. Bei TCP/IP-Ports symbolisiert der Pfeil den Listening-Port, zu dem eine Verbindung hergestellt wird.

Bitte beachten Sie Folgendes: Bei allen im Diagramm genannten TCP/IP-Portnummern handelt es sich um Standardwerte, die Sie bei Bedarf anpassen können. Bei dem genannten Port "UDP 1100" handelt es ich hingegen um einen festen Port der von Salto-Peripheriegeräten geöffnet wird und nicht geändert werden kann.

Die folgende Tabelle listet alle möglichen Kommunikations-Ports(inkl. Standardwert) auf, die vom Space-Dienst, je nach Integrationstyp, verwendet werden können.

Konnektivitätsschema für Space

Anschlüsse und Verbindungen vom und zum Space-Dienst

| Typ des zu kommunizierenden Systems | Typ, Protokoll und Konfiguration des Ports | Beschreibung |

|---|---|---|

| Datenbankverwaltungssystem (MS-SQLServer) | - TCP/IP. - Konfigurierbar über die MS-SQLServer-Software. - Standardmäßig von Microsoft auf 1433 eingestellt. | MS-SQL Server® erlaubt verschiedene Verbindungstypen: TCP/IP, Named Pipes oder über den Arbeitsspeicher. TCP/IP ist die empfohlene Option. In der Regel ist die Portnummer standardmäßig auf 1433 eingestellt. Darüber hinaus kann die SQLServer-Software (genauer gesagt, der "SQLServer-Browser") einen UDP-Port für die Erkennung von SQL Server-Instanzen öffnen (in der Regel standardmäßig 1434). |

| Salto IP-Geräte (Kodierstationen, Steuerungen, Gateways usw.) | - UDP-Port. - Proprietäres Protokoll. - Über die Software konfigurierbar. - Standardmäßig auf einen Zufallswert zwischen 5000-10000 eingestellt. | Die Space-Software öffnet einen einzelnen UDP-Port, um mit allen Salto IP-Geräten zu kommunizieren. Auf der anderen Seite öffnen Salto-IP-Geräte den festen UDP-Port 1100 (Gateways, Steuerungen und Encoder v1) oder 4433 (Ncoder v2). |

| Salto-Frontend(Browser, die die Space-Web-App verwenden) | - TCP/IP-Port im Listening-Modus. - HTTP(S)-Protokoll. - Über die Software konfigurierbar. - Standardmäßig 8100. | Dies ist der Endpunkt des eingebetteten Webservers. Browser müssen eine Verbindung zu diesem Port herstellen, um auf die Space-Webseiten zugreifen zu können. Die Standard-URL lautet: http://(machine_name):8100 (Hinweis: HTTPS wird dringend empfohlen). |

| Space-Clients | - TCP/IP-Port im Listening-Modus. - HTTP(S)-Protokoll. - Über die Software konfigurierbar. - Standardmäßig 8102. | Bestimmte Space-Clients, wie z. B. die Space-Webapp oder das LocalIOBridge-Dienstprogramm, verbinden sich mit diesem Port, um Benachrichtigungen zu erhalten. |

| Salto Frontend-Clients(Graphical Mapping) | - TCP/IP-Port im Listening-Modus. - SOAP-Protokoll. - Über Software konfigurierbar. - Standardmäßig 8099. | Dieser Port wird nur von der Software "Graphical Mapping"verwendet. |

| Hotel PMS: Oracle Hospitality PMS (FIAS) Protokoll | - TCP/IP. - Oracle Hospitality Protokoll. - konfigurierbar aus der Software. | Der Space-Dienst kann eine TCP/IP-Verbindung zum PMS des Hotels herstellen. |

| Hotel PMS: Industriestandard-Protokoll | - TCP/IP-Port im Listening-Modus. - Industriestandardprotokoll(proprietär). - Über die Software konfigurierbar. | Der Space Service kann einen TCP/IP-Port öffnen, mit dem das PMS des Hotels verbunden ist. Serielle RS232-Verbindung wird ebenfalls unterstützt. |

| SHIP-Clients(SHIP-Protokoll) | - TCP/IP-Port im Listening-Modus. - SHIP-Protokoll (proprietär) - Über die Software konfigurierbar. | Der Space-Dienst kann einen lauschenden TCP/Port öffnen, zu dem sich SHIP-Clients zur Anforderung von Zutrittssteuerungsdiensten verbinden. |

| SHIP-Host(SHIP-Protokoll) | - TCP/IP. - SHIP-Protokoll (proprietär). - Konfigurierbar über die Software. | Der Space-Dienst kann eine TCP/IP-Verbindung zum SHIP-Host herstellen, um Zutrittsberechtigungen anzufordern. |

| Schindler-Aufzüge: "PORT"-Protokoll | - TCP/IP - Schindler's "PORT" Protokoll - Konfigurierbar über die Software | Der Space-Dienst kann eine TCP/IP-Verbindung zum Schindler-Server herstellen. |

| Thyssenkrupp | - UDP-Port. - Thyssenkrupp-Protokoll (proprietär). - Ports im Listening-Modus: 8039 & 8040. - Zielports: 8038 & 8041. - Eine dedizierte Netzwerkkarte ist für das Aufzugsnetzwerk erforderlich. | Thyssenkrupp wartet auf Heartbeats vom Space-Dienst auf 8038. Der Space-Dienst sendet Heartbeats auf 8038. Thyssenkrupp sendet Unicast-Heartbeats auf 8039. Der Space-Dienst wartet auf Thyssenkrupp-Heartbeats auf 8039. Thyssenkrupp sendet Datennachrichten an den Space-Dienst auf 8040. Der Space-Dienst wartet auf Thyssenkrupp Datennachrichten auf 8040. Thyssenkrupp wartet auf die Space-Dienst Datennachrichten auf 8041. Der Space-Dienst sendet Datennachrichten an Thyssenkrupp auf 8041. |

| HTTP(S)-Webhook | - HTTP(S) Protokoll - Konfigurierbar über die Software | Der Space-Dienst kann eine HTTP(S)-Verbindung zu einem Drittanbieter-Endpunkt herstellen, um Benachrichtigungen zu senden |

| Event-Stream | - TCP/IP(Client-Modus) oder UDP - Konfigurierbar über die Software | Der Space-Dienst kann sich mit einem Drittanbieter-Rechner verbinden, an den Ereignisse mit einem proprietären Protokoll gesendet werden sollen. Hinweis: Nach Möglichkeit sollten Sie die Webhook-Funktion vorziehen(sieh oben), da diese standardisierter, flexibler und sicherer ist. |

| Transact's Event-Grid | - HTTP(S) Protokoll - Konfigurierbar über die Software | Der Space-Dienst kann eine Websocket-Verbindung zu einem Microsoft Event Grid-Endpunkt herstellen, um Transact-Befehle für die DB-Synchronisierung zu empfangen. |

| Dienstverzeichnis (LDAP/LDAPS) | - TCP/IP - LDAP-Protokoll - Standardports: 389 (LDAP), 636 (LDAPS) - Konfigurierbar über die Software | Der Space-Dienst kann eine Verbindung zu einem Verzeichnisdienst (z. B. Microsoft Active Directory) herstellen, um Personen oder Anwender zu importieren. Für eine sichere Verbindung (LDAPS) muss die Option SSL verwenden in Space Allgemeine Optionen > Sicherheit aktiviert sein. |

| Salto Cloud | - TCP/IP (HTTPS) - REST-Protokoll - Internetverbindung erforderlich | Der Space-Dienst kann Verbindungen zur Salto-Cloud unter folgenden URLs aufbauen: - https://justin.saltowebservices.com- https://justin-msvn.saltowebservices.com- https://justin-tunnel.saltowebservices.com- Allgemein gesagt: https://*.saltowebservices.comBeachten Sie, dass Verbindungen zur Salto-Cloud nur erforderlich sind, wenn mobile Schlüssel über die JustIN Mobile App verwendet werden. |

| GANTNER Gx7 | - TCP/IP (WS/WSS) - Destination ports: 80 & 443 | Der Space-Dienst kann Websocket-Verbindungen herstellen, um mit Gantner Gx7-Steuerungen zu kommunizieren. |

| Hospitality REST API | - HTTPS-Protokoll - REST-Protokoll | Credential-Manager im Gastgewerbe, die die Apple Wallet-Plattform unterstützen, können sich mit dem Space-Dienst verbinden, um Apple Wallet-Schlüssel anzufordern (z. B. für den Zugang zu Hotelzimmern beim Check-in). Weitere Informationen finden Sie im Abschnitt Konnektivitätsaspekte für die Hospitality-API. |

| Hospitality-Webhook | - HTTPS-Protokoll | Der Space-Dienst kann Verbindungen zum Credential-Manager herstellen, um Echtzeitbenachrichtigungen bezüglich Apple Wallet-Schlüsseln zu senden. |

Einige wichtige Überlegungen zur Konnektivität:

- Stellen Sie sicher, dass die MS-Windows Firewall (oder andere ähnliche Programme wie Antiviren-Viren) den Space-Dienst nicht blockiert. Fügen Sie bei Bedarf Ausnahmen in der Windows-Firewall hinzu, um die Blockierung des Space-Dienstes zu vermeiden.

- Einige Firewalls sind so konfiguriert, dass sie TCP/IP-Verbindungen mit einer langen Inaktivitätsdauer automatisch beenden, was zu Kommunikationsproblemen innerhalb des Systems führt. Um Kommunikationsprobleme zu vermeiden, stellen Sie sicher, dass die vorhandene Firewall TCP/IP-Verbindungen nicht automatisch beendet, wenn die Inaktivität kürzer als:

- 5 Minuten für Websocket-Verbindungen.

- 105 Sekunden für das Oracle Hospitality PMS (FIAS) Protokoll.

Space wurde nur für LAN-Umgebungen entwickelt. Achten Sie darauf, Space nicht direkt im Internet erreichbar zu machen, da es sich dabei um keine sichere Umgebung handelt, in der die Software Sicherheitsrisiken, wie bspw. DoS-Angriffen(denial of service) ausgesetzt sein kann. Sie sollten die Software in einer sicheren Netzwerkumgebung betreiben, um ihre Sicherheit und Zuverlässigkeit zu gewährleisten. Wenn Sie über das Internet aus der Ferne auf Space zugreifen müssen, verwenden Sie ein VPN.

- Space enthält einen eigenen Webserver. Es ist kein externer Webserver (wie MS-IIS oder Tomcat) erforderlich.

- Unterstützung für HTTP-Proxy: Sie können Space so konfigurieren, dass die gesamte HTTP-Kommunikation (z. B. mit der Salto Cloud) an einen Proxyserver weitergeleitet wird.

- Verbindungen zur Salto Cloud (d. h.

https://*.saltowebservices.com) werden nur dann benötigt, wenn Sie digitale Schlüssel über die JustIN Mobile App verwenden möchten. - Wenn Sie Benachrichtigungen an Fremdsysteme verschicken möchten, sollten Sie die "Webhook"-Funktionalität anstelle des "Event-Streams" verwenden: Erstere ist standardisierter, flexibler und sicherer als Letzterer.

Zugriffsberechtigungen

Im Folgenden erfahren Sie, welche Berechtigungen Space benötigt, um arbeiten zu können:

- Das Windows-Konto, unter dem der Space-Dienst ausgeführt wird(im Folgenden als Space-Konto bezeichnet), benötigt Vollzugriff auf die Space DB. Der einfachste Weg besteht darin, diesem Windows-Konto die Rolle

DB-OWNERfür die Space DB zuzuweisen. - Das Space-Konto benötigt Vollzugriff auf den Space-Installationsordner (standardmäßig

C:\SALTO\ProAccess Space) und die darunter liegenden Ordner. Darüber hinaus muss jeder andere Arbeitsordner (bspw. zum Exportieren oder Importieren von Dateien) ebenfalls zugänglich sein. - Falls HTTPS verwendet werden soll, braucht das Space-Konto Zugriff auf das verwendete Zertifikat.

Die gute Nachricht ist, dass das Setup-Programm alle oben genannten Einstellungen standardmäßig für Sie vornimmt. Beachten Sie, dass Admin-Rechte erforderlich sind, um die Installation zu starten.

Bei einer Neuinstallation wird das standardmäßige Windows-Konto für die Ausführung des Space-Dienstes das integrierte Konto "Network Service" mit nur geringen Berechtigungen sein. Genauer gesagt, sein virtuelles Gegenstück:

NT SERVICE\ProAccessSpaceService

Wenn Sie ein Update der Software durchführen, wird das gegenwärtig verwendete Konto für den Space-Dienst nicht geändert.

Diese Standardkonfiguration und andere Einstellungen können jederzeit mit dem Servicekonfigurationstool "ProAccess Space Configurator" geändert werden. Beachten Sie jedoch, dass Sie dem Space-Dienst manuell Berechtigungen für alle oben genannten Ressourcen erteilen müssen, falls Sie das Windows-Konto des Space-Dienstes ändern. Das heißt, die Space-DB, die Space-Ordner und das HTTPS-Zertifikat.

Weitere Sicherheitsaspekte, die Sie beachten sollten, sind:

- Es wird empfohlen, ein passwortloses Konto zu verwenden, bspw. integrierte Konten, wie "Network Service". Andernfalls wird der Space-Dienst nach Ablauf des Passworts nicht mehr funktionieren.

- Um die gesicherte Version von HTTP zu verwenden(HTTPS), müssen Sie zunächst ein gültiges Zertifikat auswählen. Dieses wird im Space-Configurator ausgewählt und muss auf dem Server hinterlegt sein. Aus Sicherheitsgründen empfehlen wir dringend, HTTPS anstelle von HTTP zu verwenden. Beachten Sie, dass das ausgewählte Zertifikat auch auf den Client-Rechnern gültig sein muss, um: 1. die Warnmeldung "Nicht vertrauenswürdige Verbindung" im Browser zu vermeiden und 2. Browsern den Empfang von Echtzeit-Benachrichtigungen(wie Öffnungen von Türen) vom Server zu ermöglichen.

- Weitere Überlegungen, wenn Salto "Graphical Mapping" verwendet wird: Der Space-Dienst akzeptiert Verbindungen aus der GM-Software nur, wenn er unter vertrauenswürdigen Benutzersitzungen arbeitet. Im Fall einer Windows-Domänenumgebung sind vertrauenswürdige Benutzer Mitglieder derselben Windows-Domäne wie der des Space-Servers: Wenn der Benutzer vom Domänencontroller nicht als gültiges Mitglied angesehen wird, kann der Client (das heißt Graphical Mapping) keine Verbindung zum Dienst herstellen.

Wenn Sie keine Windows-Domänenumgebung, sondern eine Arbeitsgruppenumgebung haben, müssen Sie den entsprechenden Benutzer sowohl auf dem Space-Server als auch auf dem Client erstellen, um vertrauenswürdige Verbindungen zu haben.

Überlegungen zur Datenbank

Es darf genau eine Instanz der Space DB im Netzwerk vorhanden sein.

Wichtig: Von einer direkten Manipulation der Salto Space-Datenbank wird dringend abgeraten. Dies umfasst beispielsweise die Änderung von Tabellen, das Hinzufügen von Indizes oder Triggern, das Erstellen von gespeicherten Prozeduren oder direktes Ändern von Daten über SQL-Abfragen. Direkte Datenbank-Manipulation führt zum Erlöschen Ihrer Support-Vereinbarung. Derartige Maßnahmen können Daten beschädigen und zu Systeminstabilität führen. Darüber hinaus ist nicht gewährleistet, dass die Datenbankstruktur zwischen den Softwareversionen unverändert bleibt. Benutzerdefinierte Änderungen können während Upgrades beschädigt werden.

Aus Performancegründen wird dringend empfohlen, Space DB und -Dienst auf dem gleichen Server zu installieren. Andernfalls wirkt sich jede Latenz zwischen beiden Komponenten negativ auf alle Interaktionen mit Peripheriegeräten und Frontend-Sitzungen aus.

Der Space-Dienst kann mit zwei Arten von DB-Systemen zusammenarbeiten: MS-SQL Server oder MS-LocalDB. In den folgenden Abschnitten werden einige Überlegungen zu beiden DB-Typen erläutert.

LocalDB

Die Unterstützung für LocalDB wird zugunsten von SQL Server Express ab Version 6.13 von Space eingestellt. Weitere Informationen finden Sie unter Hardware- und Systemanforderungen.

LocalDB is eine abgespeckte Version von MS SQL Server, die eine schnelle und einfache Installation ohne Konfiguration ermöglicht. Sie eignet sich für kleine Installationen (in der Regel, wenn eine einzelne Maschine verwendet wird).

Eine Einschränkung in Bezug auf LocalDB ist, dass nur Verbindungen vom lokalen Rechner akzeptiert werden. Dies ist eigentlich kein Problem, da sich Browser der Client-Rechner nicht direkt mit der DB, sondern mit dem Space Service2 verbinden.

MS SQL-Server

Folgende wichtige Punkte sollten Sie in Hinblick auf die MS-SQL-Server-Datenbank berücksichtigen:

- Wie bereits erwähnt, wird dringend empfohlen, die Space-DB und die Software auf demselben Computer zu installieren.

- Stellen Sie sicher, dass das Space-Konto die

DB_OWNER-Rolle auf die Space DB hat. - Stellen Sie sicher, dass der Kompatibilitätsgrad der Space-Datenbank mindestens SQL2005 ist.

- Es wird empfohlen, die SSL-Verbindung in der MS-SQL Server-Instanz zu aktivieren, damit die Kommunikation zwischen der Datenbank und dem Space-Dienst verschlüsselt wird. Dies wird empfohlen, wenn sich die Datenbank nicht auf demselben Computer wie der Space-Dienst befindet. Siehe Anhang C für weitere Details.

Migration der Passwortrichtlinien: Beim Upgrade von Space Datenbanken werden die neuen Passwort-Sicherheitsfunktionen basierend auf den vorhandenen Einstellungen automatisch konfiguriert. Vorhandene Passwörter für Anwender bleiben gültig, bis sie geändert werden. Weitere Informationen zu den Optionen der Passwortrichtlinien finden Sie unter Registerkarte Sicherheit.

Bewährte Sicherheitspraktiken

Um ein sicheres System zu erhalten, sollten Sie die folgenden bewährten Maßnahmen befolgen:

- Stellen Sie sicher, dass die Betriebssysteme auf Ihrem Server und den Clients immer auf dem aktuellsten Stand sind und über die aktuellsten Sicherheitspatches verfügen. Selbstverständlich sollten Sie keine veralteten Windows-Betriebssysteme verwenden, für die der Hersteller keinen Support mehr anbietet. Dasselbe gilt auch für den MS-SQL Server, der für die Datenspeicherung verwendet wird.

- Verwenden Sie ein Windows-Konto mit niedrigen Berechtigungen, um den Space-Dienst auszuführen. Beispielsweise

NT SERVICEoder besserNT SERVICE\ProAccessSpaceService(standardmäßig durch Setup konfiguriert). - Halten Sie die Space DB isoliert, indem Sie keinem anderen Benutzer die Zugriffsberechtigungen darauf erteilen. Nur Space-Dienst und Systemadministratoren sollten Zugriff auf die Space DB haben.

- Aus Performance- und Sicherheitsgründen wird dringend empfohlen, Space DB und -Dienst auf demselben Server zu installieren.

- Aktivieren Sie im MS-SQL Server SSL für die DB-Verbindungen. Dies ist wichtig, wenn sich DB-Instanz und Space-Dienst auf verschiedenen Maschinen befinden.

- Verwenden Sie Secure HTTP (HTTPS) beim Verbinden von Client-Browsern mit dem Space-Webserver. Bitte beachten Sie, dass die Konfiguration von HTTPS nicht einfach ist und Unterstützung durch IT-Mitarbeiter erfordert.

- Verwenden Sie ein von einer Zertifizierungsstelle (CA) signiertes Zertifikat. Selbstsignierte Zertifikate sollten nur für Testzwecke verwendet werden, niemals für Produktionsumgebungen.

- HTTPS verwendet im Hintergrund SSL/TLS-Protokolle, um Privatsphäre und Datenintegrität zwischen zwei Parteien zu gewährleisten. Es gibt verschiedene SSL/TLS-Versionen. Die Space-Software delegiert die TLS-Protokollverhandlung an die Windows Schannel-Bibliothek. Für eine sichere Kommunikation ist TLS 1.2 oder höher erforderlich. TLS 1.0 und TLS 1.1 sind veraltet und unsicher. Sie müssen auf Betriebssystemebene deaktiviert werden. Verwenden Sie TLS 1.2 oder höher für alle Verbindungen. Siehe Anhang A für weitere Details.

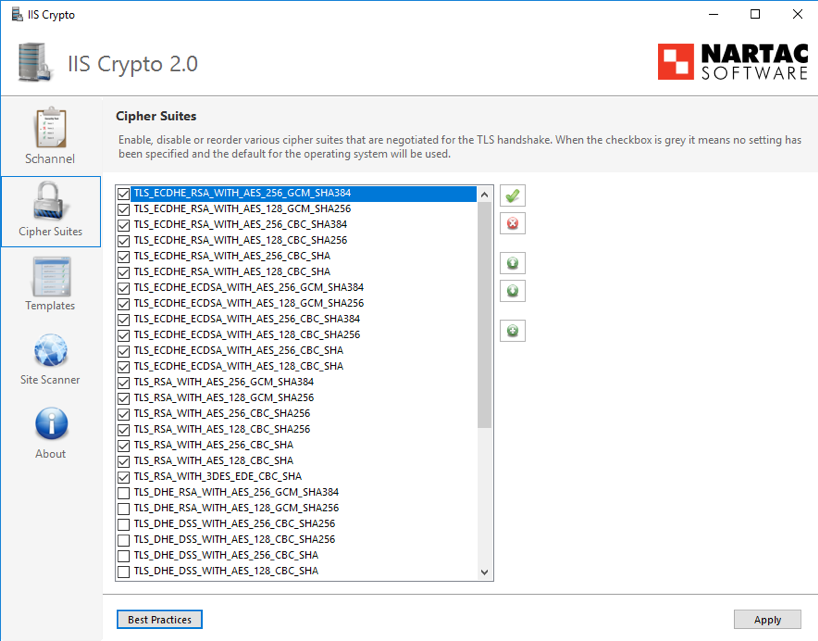

- Cipher-Suiten, Sätze von Algorithmen, die definieren, wie SSL/TLS die Kommunikation sichert, werden von Windows (über Schannel/HTTP.SYS) ausgehandelt. Space delegiert die gesamte TLS-Konfiguration an das Betriebssystem. Für beste Sicherheitsmaßnahmen konfigurieren Sie Windows, um nur die folgenden Sicherheits-Chiffre-Suiten zu aktivieren. Deaktivieren Sie alle anderen Chiffre-Suiten, hauptsächlich schwächere Alternativen (wie zum Beispiel diejenigen mit CBC-Modus, veraltete Algorithmen oder nicht-weitergeleitete geheime Schlüsselüberträge):

- TLS 1.3 (empfohlen):

TLS_AES_256_GCM_SHA384TLS_AES_128_GCM_SHA256TLS_CHACHA20_POLY1305_SHA256

- TLS 1.2 (Mindestanforderung):

TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS 1.3 (empfohlen):

Jede Chiffre-Suite, die auf Windows OS-Ebene aktiviert ist, steht zur Verhandlung zur Verfügung. Wenn es nicht gelingt, schwache Chiffre-Suiten zu deaktivieren, könnte dies zu Sicherheitslücken führen.

- Wenn Sie Benachrichtigungen vom Space-Dienst erhalten müssen, sollten Sie die HTTPS-basierte Webhook-Funktionalität anstelle der "Event-Stream"-Funktionalität verwenden, da erstere standardisierter, flexibler und sicherer ist.

- Wenn die Authentifizierung über Space verwendet wird, stellen Sie sicher, dass eine geeignete Passwortrichtlinie aktiviert ist (z. B. Passwörter mit Buchstaben, Zahlen und Symbolen). Sie können auch die LDAP-Authentifizierung für die Anmeldung bei der Space-Software in Betracht ziehen.

- Um die Sicherheit der Anmeldung zu erhöhen, wird die Aktivierung der Zwei-Faktor-Authentifizierung empfohlen(2FA).3

- Achten Sie auch darauf, die automatische Abmeldung zu verwenden. Dabei wird eine Anwender-Sitzung automatisch nach einer eingestellten Anzahl Sekunden Inaktivität beendet.

- Sichern Sie die Space-Datenbank regelmäßig (bspw. täglich). Dies ist wichtig für die Notfallwiederherstellung, den Geschäftsbetrieb und die Informationssicherheit. Es wird dringend empfohlen, die Kopien an einem anderen Ort zu speichern.

- Setzen Sie Space nicht direkt dem Internet aus. Wie Sie wissen, ist das Internet keine vollkommen sichere Umgebung und kann die Software potenziellen Sicherheitsrisiken aussetzen. Daher sollten Sie die Software innerhalb einer sicheren Netzwerkumgebung betreiben, um ihre Sicherheit und Zuverlässigkeit zu gewährleisten. Wenn Sie von außerhalb auf Space zugreifen müssen, sollten Sie stattdessen ein VPN nutzen.

Client-Rechner

Client-Rechner benötigen nur einen Web-Browser, um auf Space zugreifen zu können. Sie benötigen keine zusätzliche Software, außer Sie möchten Geräte mit USB-Verbindung verwenden. Die folgenden Unterabschnitte erläutern alle Überlegungen zu Client-Rechnern im Detail.

Die Space-Webapp

Webbrowser sind das Fenster, über das Sie mit der Salto Space-Software interagieren. Die Standard-URL für die Verbindung ist:

http://{{host_machine_name}}:8100

Wobei {{host_machine_name}} der Name des Servers ist, auf dem der Space-Dienst ausgeführt wird.

Hinweis: Sie können mit dem Konfigurationsprogramm jederzeit die URL ändern, beispielsweise den Port anpassen oder mit der Option HTTPS3 die Verbindung verschlüsseln.

Folgende Anforderungen gelten für die Verwendung des Space-Frontends:

- Webbrowser: Jeder aktuelle Browser, der HTML5-kompatibel ist. Zum Beispiel: Chrome, Firefox, Edge, Safari, usw. Der Internet Explorer ist bedingt kompatibel, aber aufgrund seiner extrem geringen Leistung und Abkündigung nicht empfehlenswert. Kein Silverlight erforderlich.

- Hardware: 1 GHz (oder höher) CPU und 4 GB RAM.

- Betriebssysteme: Wenn Ihr Client-Rechner USB-Geräte (z. B. PPD oder Encoder) verwalten soll, ist Windows erforderlich, da das Bridge-Programm (im nächsten Abschnitt erläutert) nur Windows-Computer (Windows 10, 11, Server 2016 oder höher) unterstützt. Wenn kein USB-Gerät angeschlossen werden soll, kann jedes beliebige Betriebssystem verwendet werden.

Hinweis: Das Adobe Flash Player Plugin für die Webcam-Nutzung wird nicht mehr unterstützt.

Eine letzte Überlegung, die wir bedenken sollten, ist, dass das Space Frontend für Desktop-Rechner konzipiert wurde. Obwohl es auf iOS- oder Android-Mobilgeräten funktioniert, ist die UX-Erfahrung mit solchen Geräten alles andere als optimal.

Die 'Brücke' zwischen dem Space-Dienst und den USB Geräten

Webbrowser legen aus Sicherheitsgründen mehrere Einschränkungen für Webanwendungen fest, wenn es um die Nutzung lokaler Systemressourcen, wie USB-Anschlüsse geht. Aus diesem Grund erhält die Space-Webapp keinen Zugriff auf USB-Ports und somit auch nicht auf die Salto USB-Geräte die daran angeschlossen sind(bspw. PPDs oder Encoder).

Salto bietet eine Lösung für dieses Problem: die sogenannte "Local IO Bridge". Dies ist ein winziger Windows NT-Dienst, der nur auf den Client-Rechnern installiert werden muss, mit denen Salto USB-Geräte verbunden werden sollen.

Das "Local IO Bridge"-Programm kann über die Space-Webapp installiert werden (d. h. über den Browser). Sie finden dieses Programm auch im Installationsordner der Space, Unterordner ..\dist auf dem Server.

Die "Local IO Bridge" fungiert, wie der Name schon sagt, als "Kommunikationsbrücke" zwischen dem Space-Dienst und den USB-Geräten.

Dies wird zunächst durch Aufbauen einer TCP/IP-Verbindung zum Space-Dienst und anschließend durch Öffnen des USB-Ports erreicht, an den das Salto-Gerät angeschlossen ist. Sobald beide Endpunkte geöffnet sind, tut die "Local IO Bridge" nichts anderes, als Nachrichten von einem Endpunkt zum anderen weiterzuleiten. Das Endergebnis ist, dass USB Geräte vom Space-Dienst auf dem Server ferngesteuert werden.

Zusammenfassend die Hauptüberlegungen für das Programm "Local IO Bridge":

- Der Installer der "Local IO Bridge" kann aus der Space-Webapp (aus dem Webbrowser) heruntergeladen werden. Sie finden diese auch auf dem Server, im Installationsordner der Space, Unterordner

..\dist. Die Installation ist einfach und unkompliziert. - Die "Local IO Bridge" erfordert .NET Framework 4.8.0 oder neuer. Wenn die Version nicht installiert ist, lädt der Installer automatisch aus dem Internet herunter und installiert es. Das Betriebssystem muss Windows 10, 11, Server 2016 oder höher sein.

- Der "Local IO Bridge" kann über die Befehlszeile im unbeaufsichtigten Modus installiert werden4. Dies hilft beim automatisierten Bereitstellen des Programms auf Client-Rechnern. Zu diesem Zweck müssen Sie die Schalter "quiet" und "installDir" verwenden, wie im folgenden Beispiel gezeigt:

C:\setup_saltolocaliobridge.exe -quiet -InstallDir= "C:\SALTO\ Local IO Bridge"

Wobei im Schalter "installDir" der gewünschte Installationsordner angegeben werden muss.

- Jedes Mal, wenn Kommunikation zwischen dem lokalen USB-Gerät und dem Space-Dienst auf dem Server erfolgen soll (bspw. beim Auslesen eines Mediums mittels Salto Encoder), wird eine TCP/IP-Verbindung vom Programm "Local IO Bridge" zum Server aufgebaut. Das Standard-TCP/IP-Zielport ist 8102, kann aber bei Bedarf auf einen anderen Wert konfiguriert werden. Siehe auch Ports und Verbindungen vom und zum Space-Dienst.

- Darüber hinaus öffnet das Programm "Local IO Bridge" zwei Listening-Ports, mit denen die Space-Webapp (die im Browser ausgeführt wird) verbunden ist. Dabei handelt es sich um zufällige Ports, zwischen 50.000 und 51.000.

- Stellen Sie sicher, dass der Dienst "Salto Local IO Bridge" läuft, bevor Sie mit Salto USB-Geräten arbeiten. Die Space-Webapp zeigt Ihnen eine Warnung an, wenn sie feststellt, dass die "Local IO Bridge" nicht verfügbar ist.

Ports und Verbindungen von und zur "Local IO Bridge"

| Typ des zu kommunizierenden Systems | Typ, Protokoll und Konfiguration des Ports | Beschreibung |

|---|---|---|

| Salto-Geräte: USB oder RS232 | - USB, RS232 - Konfigurierbar über die Software | Der "Local IO Bridge"-Dienst öffnet den erforderlichen USB(oder RS232)-Anschluss für die Kommunikation mit dem angeschlossenen Salto-Gerät. |

| Salto Space-Dienst | - TCP/IP. - HTTP(S) Protokoll - Standardmäßig Port 8102 - Konfigurierbar über die Software | Der Dienst "Local IO Bridge" baut jedes Mal, wenn Kommunikation mit einem USB-Gerät benötigt wird (z. B. Auslesen eines Mediums mittels Encoder), eine Verbindung zum Space-Dienst auf. |

| Salto Space-Webapp | - Zwei TCP/IP-Ports im Listening-Modus. - HTTP(S)-Protokoll | Das Space-Webapp (im Browser) stellt eine Verbindung zu diesen beiden Ports her. Dadurch kann die Webanwendung die "Lokale IO-Brücke" zu Portinformationen und -status abfragen und Aktionen auf USB-Geräten ausführen. |

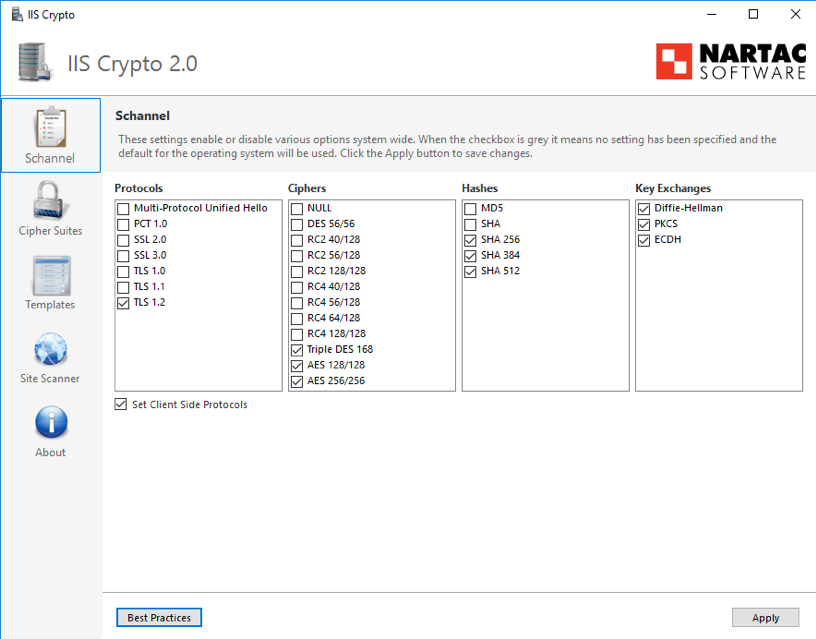

Anhang A: Sicherheitsprotokolle und Verschlüsselungssuiten für HTTPS

HTTPS verwendet im Hintergrund SSL (Secure Socket Layer) oder seine neuere Version TLS (Transport Layer Security), um Privatsphäre und Datenintegrität zwischen zwei Parteien zu gewährleisten. Die Space-Software unterstützt SSL/TLS mithilfe einer Microsoft-Bibliothek namens Schannel.dll, die Teil der Windows-Plattform ist (einschließlich Windows 10, 11, Server 2012 R2, Server 2016 usw.).

Die Schannel-Bibliothek unterstützt mehrere Versionen von SSL/TLS7 (einschließlich SSL v2.0, SSL v3.0, TLS v1.0, TLS v1.1, TLS v1.2 und TLS 1.3) sowie verschiedene kryptografische Algorithmen.

Space erzwingt TLS 1.2 oder höher für alle ausgehenden Verbindungen (z. B. WebSocket-Server und HTTP-Client-Anfragen an externe Dienste). Bei eingehenden Webserver-Verbindungen hängen die zulässigen Protokollversionen von der Konfiguration des Betriebssystems ab. Obwohl TLS 1.0 und TLS 1.1 auf Betriebssystemebene technisch aktiviert sein können, sind diese Protokolle veraltet und unsicher. Administratoren müssen diese deaktivieren und sicherstellen, dass nur TLS 1.2 oder höher zugelassen wird.

Im Prinzip wählt die Schannel-Bibliothek automatisch das beste Protokoll und den besten kryptographischen Algorithmus, abhängig von den Fähigkeiten des Clients und Servers. Sie können jedoch Schannel.dll konfigurieren, um die Verwendung bestimmter Versionen des SSL/TLS-Protokolls und von Cipher-Suiten zu steuern. Diese Konfiguration erfolgt durch Festlegen bestimmter Schlüssel in der Windows-Registry, wie im folgenden Microsoft-Artikel erläutert:

Beachten Sie, dass diese Sicherheitskonfiguration maschinenweit gilt und nicht pro Anwendung konfiguriert werden kann. Dies bedeutet, dass sich Änderungen an der Schannel-Konfiguration auf alle Anwendungen auswirken, die diese Bibliothek verwenden.

Die direkte Bearbeitung der Registrierungsschlüssel ist nicht einfach. Eine komfortablere Möglichkeit zum Konfigurieren der Sicherheitsoptionen ist die Verwendung des Tools IISCrypto von "Nartac Software":

IISCrypto ist ein kostenloses GUI-Tool (siehe Screenshots unten), mit dem Sie verschiedene Protokolle und Verschlüsselungssammlungen einfach aktivieren und deaktivieren können.

Anhang B: Bereitstellung der Zertifikate für HTTPS

Das Einrichten von HTTPS-Zertifikaten in LAN-Umgebungen ist keine einfache Aufgabe und sollte von geschultem IT-Personal durchgeführt werden. Dieser Abschnitt ist keineswegs ein ausführliches Handbuch zur Erstellung und Installation von Zertifikaten für den Space HTTPS-Endpunkt, sondern vielmehr ein vereinfachender Überblick. Das Bild unten zeigt die wichtigsten Schritte:

- Erstellen Sie eine unternehmensinterne Zertifizierungsstelle (CA). Wenn Sie noch keine haben, erstellen Sie zunächst Ihre "Root"-CA (dies ist ein selbstsigniertes Zertifikat). Legen Sie die Werte für Felder wie Ablaufdatum, Schlüssel, Hashing-Algorithmus usw. fest.

- Verteilen Sie die erstellte Unternehmens-CA an die Client-Computer. Das Zertifikat muss zum Speicher der vertrauenswürdigen Stammzertifizierungsstellen hinzugefügt werden.

- Erstellen Sie das Space-Zertifikat und signieren Sie es mit der Unternehmens-CA. Das Feld, das innerhalb des Space Zertifikats am wichtigsten ist, ist der "Common Name". Dort geben Sie den Hostnamen des Space Servers an ("Server01" im Beispiel)

- Installieren Sie das Space-Zertifikat auf dem Space-Server. Falls erforderlich, erteilen Sie dem Windows-Konto des Space-Dienstes Zugriffsberechtigungen auf das Zertifikat.

- Konfigurieren Sie die Space-Software (mit dem Configurator-Tool), um das Space-Zertifikat zu verwenden.

Anhang C: Konfigurieren des MS-SQL-Servers zum Erzwingen verschlüsselter Verbindungen

Im Folgenden erfahren Sie, wie Sie erzwingen können das die Verbindung zwischen dem Server und den DB-Clients verschlüsselt erfolgen soll(siehe Screenshots weiter unten):

- Öffnen Sie den SQL Server-Konfigurations-Manager und klappen Sie den Punkt SQL Server-Netzwerkkonfiguration aus. Klicken Sie mit rechts auf die gewünschten Protokolle für

{{server_instance}}und öffnen Sie die Eigenschaften. - In den Eigenschaften der Protokolle für

{{instance_name}}öffnen Sie den Reiter Zertifikat, wählen dort im gleichnamigen Feld das gewünschte Zertifikat aus und klicken anschließend auf OK. - Wechseln Sie in den Reiter Flags und ändern Sie dort die Einstellung Strikte Verschlüsselung erzwingen auf Ja. Klicken Sie anschließend auf OK, um den Dialog wieder zu schließen.

- Starten Sie den SQL Server-Dienst neu

Wenn in Schritt 2 kein Zertifikat bereitgestellt wurde, generiert SQL Server ein selbstsigniertes Zertifikat. Dieses kann durchaus ausreichen, wenn sich sowohl der Space-Dienst als auch die Datenbank auf demselben Rechner befinden. Die sicherste Option ist natürlich die Verwendung eines überprüfbaren Zertifikats, obwohl dies eine komplexere Verwaltung erfordert.

Wenn Sie ein überprüfbares Zertifikat angeben, muss das SQL Server-Dienstkonto über Leseberechtigungen auf dem Zertifikat verfügen, das verwendet wird, um die Verschlüsselung auf dem SQL Server zu erzwingen. Für ein nicht privilegiertes Dienstkonto müssen dem Zertifikat Leserechte hinzugefügt werden. Wenn Sie dies nicht tun, kann der Neustart des SQL Server-Dienstes fehlschlagen.

Weitere Details:

Fußnoten

Zu diesem Zeitpunkt und gemäß Microsoft kann MS SQL Server nicht auf einem Windows Server-Domänencontroller installiert werden (siehe https://support.microsoft.com/en-us/kb/2032911) ↩︎

Zum Zeitpunkt der Erstellung dieses Dokuments stellt die Graphical Mapping-Software eine direkte Verbindung zur Space DB her. Daher ist es nicht sinnvoll, die Graphical Mapping Software auf einem anderen Rechner als dem Server zu installieren. Wenn das nicht möglich ist, sollten Sie eine MS-SQL-Server-Datenbank verwenden. ↩︎

Stellen Sie sicher, dass das vom Space-Dienst verwendete Zertifikat auch auf dem Client-Rechner gültig ist. Andernfalls zeigt Ihnen der Browser eine Warnmeldung an ("Nicht vertrauenswürdige Verbindung"). Schlimmer noch: Der Client-Rechner kann dann keine Benachrichtigungen vom Server erhalten (z.B. Türöffnungen im Überwachungsfenster). ↩︎

Der "InstallDir"-Schalter (wird verwendet, um den Zielordner anzugeben) wird in Space Version 4.0.3.11 oder früher unterstützt. ↩︎